こんにちは!セキュリティに真剣な皆さん!👋 2021年以来、約4年ぶりにOWASP Top 10 2025 (Release Candidate)が11月に公式発表されました。

今回の2025年版は、単なる順位変動にとどまらず、最近急増しているサプライチェーン攻撃(Supply Chain Attack)とクラウド/IaC環境の複雑性を大幅に反映しているのが特徴です。TerraformやKubernetesの講義をする際に、ぜひ強調すべきポイントがたくさん増えました!

新しく変わった1位から10位まで、要点だけを厳選してまとめました。🚀

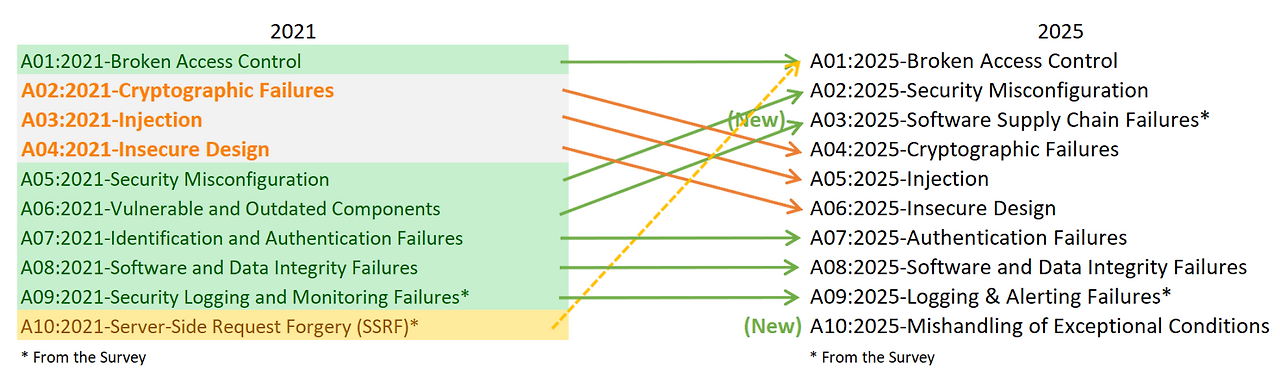

📊 OWASP Top 10 2025:何が変わったのか?

最も注目すべき変化は、「サプライチェーンセキュリティ」の台頭と「例外処理」という新しいカテゴリの登場です。SSRF(サーバーサイドリクエストフォージェリ)は他の項目に吸収され、その代わりに、より根本的なソフトウェアの堅牢性に関する問題が加わりました。

🔥 1位~3位:絶対的な脅威の三大要素

🥇 A01:2025 – Broken Access Control (アクセス制御の不備)

- 変動なし(不動の1位) 👑

- 依然として最も多く発見され、最も致命的な脆弱性です。

- クラウド環境でIAM権限が広すぎたり(Over-privileged)、垂直的/水平的な権限昇格を防げないケースがこれに該当します。(参考:既存の2021年版で10位だったSSRFはこの項目に統合されました。)

🥈 A02:2025 – Security Misconfiguration (セキュリティ設定の不備)

- 順位急上昇(5位 ➡️ 2位) 📈

- クラウドネイティブ環境の普及に伴い、設定ファイル(YAML、HCLなど)の複雑さが増したためです。

- デフォルトアカウントの使用、不要なポートの開放、クラウドストレージの公開設定などが含まれます。講師の皆さんが強調するIaC(Terraform)セキュリティがここで光を放つべきです!

🥉 A03:2025 – Software Supply Chain Failures (ソフトウェアサプライチェーンの失敗)

- 大幅な改編(既存の「脆弱で古いコンポーネント」を置き換え) 🔄

- 単に「古いライブラリを使っていた」というレベルではありません。

- CI/CDパイプラインの汚染、悪意のあるパッケージ(Typosquatting)、ビルドツールの整合性まで含む、はるかに包括的な概念に拡張されました。最近のxzバックドア事件のような出来事が、順位上昇の主な原因です。

🛡️ 4位~6位:設計と実装の欠陥

4️⃣ A04:2025 – Cryptographic Failures (暗号化の失敗)

- 順位下落(2位 ➡️ 4位) 📉

- 順位は下がりましたが、重要性は変わりません。機密データの露出、脆弱な暗号アルゴリズムの使用、証明書管理の不備などが含まれます。

5️⃣ A05:2025 – Injection (インジェクション)

- 順位下落(3位 ➡️ 5位) 📉

- SQLインジェクション、OSコマンドインジェクションなどが含まれます。

- 最近のORMの使用とフレームワークの発展により頻度は減少しましたが、レガシーシステムでは依然として脅威です。(LLMプロンプトインジェクションは別のカテゴリとして扱われることもありますが、広義にはここに含まれる可能性があります。)

6️⃣ A06:2025 – Insecure Design (安全でない設計)

- 順位下落(4位 ➡️ 6位) 📉

- 「コーディングが間違っていたのではなく、企画段階から間違っていたケース」です。

- 脅威モデリング(Threat Modeling)の欠如、ビジネスロジックの欠陥などが該当します。

⚠️ 7位~10位:認証と運用の死角

7️⃣ A07:2025 – Authentication Failures (認証の失敗)

- 名前が少し簡潔になりました。(Identificationが削除)

- 脆弱なパスワードポリシー、MFAの未適用、セッション管理の不備など、ログインに関するすべての問題です。

8️⃣ A08:2025 – Software or Data Integrity Failures (ソフトウェアまたはデータの整合性の失敗)

- 信頼できないソースからのコード取得、ファームウェアアップデートの検証失敗、直列化(Insecure Deserialization)の問題などを扱います。

- A03(サプライチェーン)と密接に関連しています。

9️⃣ A09:2025 – Logging & Alerting Failures (セキュリティロギングと監視の失敗)

- 攻撃があってもログが残らなかったり、アラームが鳴らず対応が遅れる問題です。

- セキュリティ運用(SecOps)の観点から必須の項目です。

🔟 A10:2025 – Mishandling of Exceptional Conditions (例外処理の不適切)

- 🆕 NEW!完全に新しいカテゴリ 🌟

- これまで散在していたエラーハンドリングの問題を一つにまとめました。

- エラーメッセージにスタックトレース(Stack Trace)などの機密情報を露出したり、エラー発生時にシステムが「フェイルセーフ」に閉じず、セキュリティ手順が迂回されるケース(フェイルオープン)を扱います。

💡 講師の皆さんへの主要なポイント (Takeaway)

- サプライチェーンセキュリティ(A03)が主要キーワード:単に

npm auditを実行するだけでなく、CI/CDパイプラインセキュリティとSBOM(Software Bill of Materials)管理が必須です。 - 設定エラー(A02)の昇格:クラウド/Kubernetesの講義では、Misconfiguration防止のための自動化ツール(OPA、Kyvernoなど)の重要性を強調してください。

- 例外処理(A10)の新設:開発者には、「機能実装」と同じくらい「エレガントなエラー処理」がセキュリティに直結することを教育する必要があります。

今回のOWASP Top 10 2025は、現代の開発トレンドを非常によく反映しています。変更された内容に基づいてカリキュラムを更新することをお勧めします!👍

コメントを残す