こんにちは、体系的な分析を目指すセキュリティ研究員の皆さん! 🕵️♂️

前回まで、私たちはマルウェアのコードを分解し(静的)、実行し(動的)、ログを視覚化して犯罪事実を徹底的に解明してきました。皆さんのノートには、「レジストリのRunキーに値を書き込んだ」、「cmd.exeでシャドウコピーを削除した」といった生々しい証拠が満載のことでしょう。

しかし、この内容をアメリカのセキュリティチームや、自社の経営陣に報告する必要があるとしたらどうでしょうか? 「えっと…ファイルが何かを書き込んだり消したりしました!」と言っても、誰も理解してくれないでしょう? 😅

この時、世界中のセキュリティ専門家が共通して使用する「標準言語」が必要です。それがMITRE ATT&CK(マイターアタック)フレームワークです。

今日は、ハッカーの攻撃手法を百科事典のように整理したこのフレームワークが何であるか、そして私たちが見つけた悪意のある行動をこのフレームワークにどのように「マッピング(Mapping)」するのかを詳しく見ていきましょう。 🗺️

1. MITRE ATT&CKとは何ですか? 🌍

MITRE ATT&CKは、Adversarial Tactics, Techniques, and Common Knowledgeの略です。簡単に言えば、「敵(ハッカー)が攻撃する際に用いる戦術と技術を集めた、世界共通の知識リポジトリ」です。

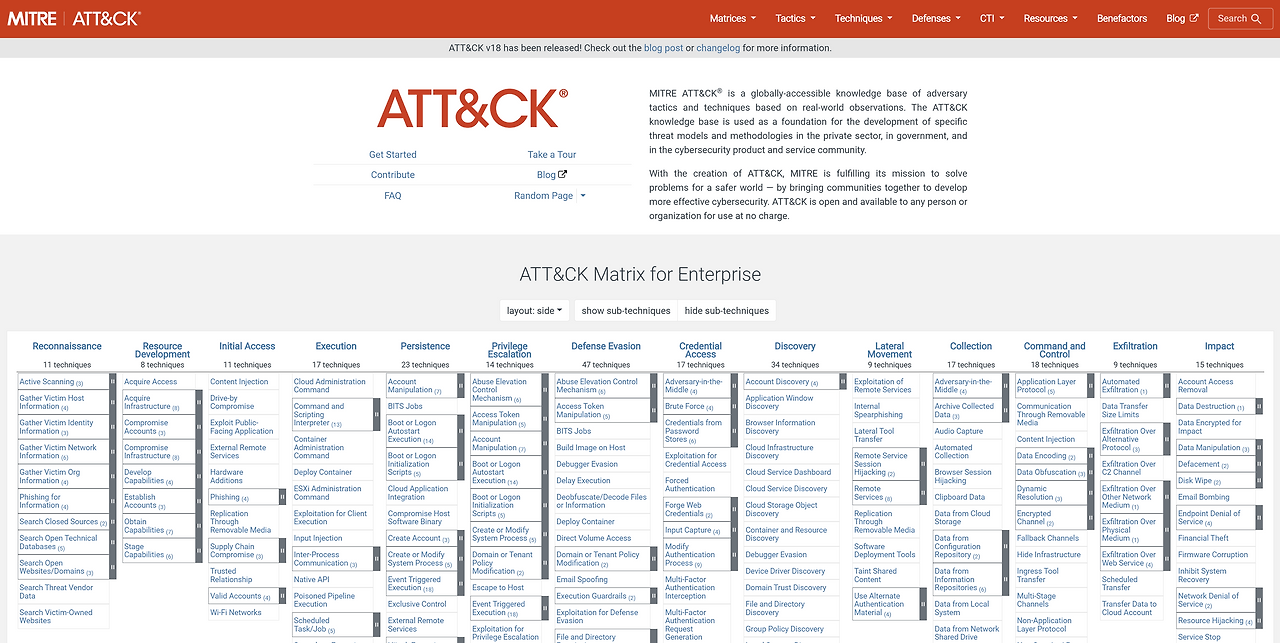

化学に「元素周期表」があるように、サイバーセキュリティには「ATT&CKマトリックス」があります。ハッカーが侵入してから情報を窃取するまでの全過程を段階別に分類しています。

このフレームワークの核となる構造は、TTPsと呼ばれる3つの要素で構成されています。

📌 TTPs構造(重要!)

- Tactic (戦術 – WHY): 攻撃者の目標は何ですか?

- 例:「このシステムに居続けたい(持続性維持)」、「パスワードを盗みたい(資格情報アクセス)」

- Technique (技術 – HOW): その目標を達成するためにどのような方法を用いたか?

- 例:「スタートアップフォルダにファイルを隠す」、「キーロギングを行う」

- Procedure (手順 – EXACTLY HOW): 技術を実装した具体的な行為は何ですか?

- 例:setup.exeがレジストリHKCURunキーにmalware.exeのパスを入力した。

2. 主要な14の戦術(Tactics)をざっと見てみよう 🏗️

攻撃のフロー(ライフサイクル)に従って14の段階があります。私たちが分析した行為がこのうちどこに属するかをまず把握する必要があります。

- Reconnaissance (偵察): 攻撃前の情報収集

- Resource Development (資源開発): 攻撃ツールの準備(サーバー購入など)

- Initial Access (初期侵入): システムに初めて侵入する段階(フィッシングメールなど)

- Execution (実行): 悪性コードの実行

- Persistence (持続性維持): 再起動しても生き残る ⭐ (マルウェア分析でよく見られる)

- Privilege Escalation (権限昇格): 管理者権限の取得

- Defense Evasion (防御回避): アンチウイルスやログ検出を回避する ⭐

- Credential Access (資格情報アクセス): ID/PWの窃取

- Discovery (探索): 内部ネットワーク構造の把握

- Lateral Movement (横方向移動): 隣のPCやサーバーへ移動する

- Collection (収集): 重要データの収集

- Command and Control (C2): ハッカーサーバーと通信し、命令を受ける ⭐

- Exfiltration (流出): データを外部へ持ち出す

- Impact (影響): システム破壊(ランサムウェアによる暗号化など)

3. [実践理論] 分析結果をIDに変換する(マッピング方法) 🔄

さあ、これまでの実習で見つけたログをMITRE ATT&CK IDに変換するプロセスをシミュレーションしてみましょう。このプロセスこそが「マッピング」です。

📝 事例1:レジストリ自動実行登録

- 観察された行為: malware.exeがHKCUSoftwareMicrosoftWindowsCurrentVersionRunキーに値を追加した。

- ステップ1 (Why – 戦術): なぜそうしたのか? ➡️ 再起動しても実行されるように! ➡️ Persistence (TA0003)

- ステップ2 (How – 技術): どうやったのか? ➡️ レジストリの実行キーを操作した! ➡️ Boot or Logon Autostart Execution (T1547)

- ステップ3 (Detail – 詳細技術): より具体的には? ➡️ Registry Run Keys / Startup Folder (T1547.001)

👉 結果: この行為はT1547.001技術です。

📝 事例2:シャドウコピーの削除

- 観察された行為: cmd.exe /c vssadmin.exe Delete Shadows /All /Quiet コマンドを実行。

- ステップ1 (Why – 戦術): なぜそうしたのか? ➡️ 復旧できないようにするため! (システムに影響を与える) ➡️ Impact (TA0040)

- ステップ2 (How – 技術): どうやったのか? ➡️ システム復旧機能を破壊した! ➡️ Inhibit System Recovery (T1490)

👉 結果: この行為はT1490技術です。

4. なぜわざわざこのようにマッピングする必要があるのですか? 🤷

「ただ文章で書けばいいのに、なぜT1547のような番号を覚える必要があるのですか?」

- 世界共通言語: 韓国のアナリストが「T1547発見」と書けば、アメリカの監視要員も「ああ、レジストリが操作されたな」と即座に理解します。

- 攻撃グループ特定 (Attribution):

- マルウェアA: T1059, T1547, T1071を使用

- 北朝鮮ハッカーグループ(Lazarus):普段からT1059, T1547, T1071を好んで使用

- 結論: 「このマルウェアはLazarusの仕業である可能性が高いです!」と推論できます。

- 防御戦略の策定: 「当社はT1547(レジストリ)攻撃に脆弱だ。これを防ぐ検出ルールを策定しよう」と具体的な対策を立てることができます。

- MITRE ATT&CKウェブサイト: 検索窓に「Registry」、「PowerShell」などのキーワードを入力すると、該当する技術IDを見つけてくれます。

- MITRE ATT&CK Navigator: ウェブ上でExcelのように攻撃手法を色付けして整理できる視覚化ツールです。

- AI活用: 私たちが最も得意とすることですよね? AIに「このログ行為に該当するMITRE ATT&CK IDを見つけて」と指示すれば、1秒で見つけてくれます。

- Before: 「ファイルが勝手に生成され、レジストリが操作され、怪しいサーバーと通信した。」

- After: 「このサンプルはPersistence(T1547.001)を実行し、C2(T1071)チャネルを形成しています。」

5. 裏技:全部覚える必要はありません!ツールを使いましょう 🛠️

14の戦術と600を超える技術をすべて覚えることはできません。(私も覚えられません!😵)

🎉 終わりに:レポート作成のための最後のパズルピース 🧩

今日、私たちは悪意のある行為を「標準化されたID」に変換する理論を学びました。

これで、皆さんの分析ノートは次のように変わるでしょう。

まるで専門家みたいですよね? 😎

これで全ての準備が整いました。次回、待望のフィナーレ! [実習]「この全ての分析情報とATT&CK IDを統合して完璧なマルウェア分析レポートを自動生成する」編でお会いしましょう。

皆さんの分析が世界の標準となるその日まで!ファイト! 🛡️✨

コメントを残す